Le phishing est l’un des moyens les plus courants utilisés par les attaquants pour dérober des informations. Les fraudeurs tentent d’inciter les utilisateurs à leur fournir des informations confidentielles. Seul quelques informations essentielles comme votre nom et votre adresse, permettent à un escroc de vous rendre vulnérable. Généralement, les criminels envoient des courriels frauduleux à des cibles censées provenir d’une entreprise légitime, telle que votre banque. À première vue, les courriels sont souvent rudimentaires, mais ils utilisent néanmoins des concepts psychologiques précis et élaborés pour vous attirer.

![]() a testé et validé

a testé et validé

1. Fraude au président et usurpation d’identité

Le conseil le plus courant donné aux salariés est qu’ils doivent se méfier de tout email provenant d’une adresse inconnue. C’est un bon conseil et c’est souvent le premier signe d’un courriel malveillant. Désormais, les pirates usurpent l’e-mail d’un collègue ou de votre patron, et se permettent d’écrire au nom de la personne usurpée.

Ainsi, cela peut être le président de votre société qui vous demande une aide immédiate sur un dossier. Les salariés sont parfois dupés, mettant en avant l’importance de la demande, et non la requête en elle même.

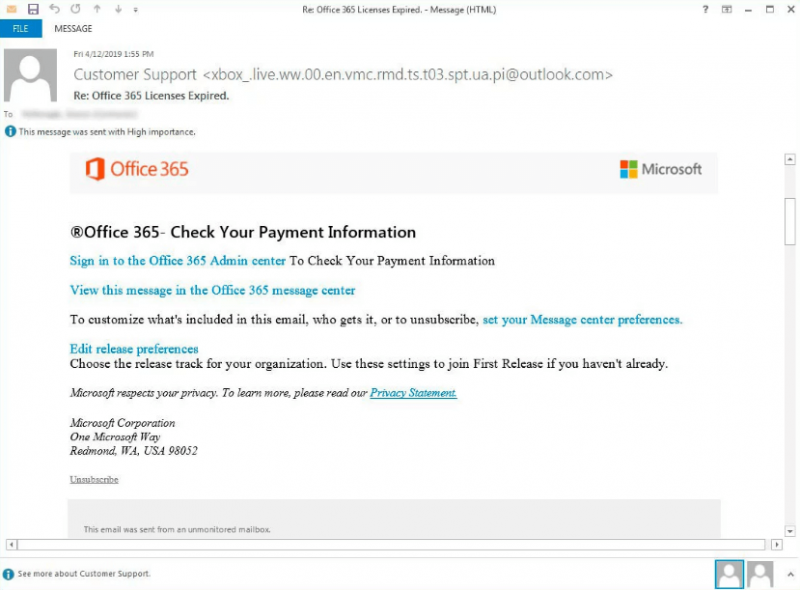

2. Désactivation du compte

« Votre compte va être désactivé sans action de votre part dans les deux prochaines heures ». L’urgence et la peur sont un excellent moyen pour les attaquants de tromper certains salariés. Par exemple, un pirate envoie un courriel au nom d’un service utilisé, comme Microsoft365 ou Dropbox. Dans celui-ci, il affirme que le compte et ses données associées seront supprimées si le collaborateur n’intervient pas suffisamment rapidement. L’attaquant demandera ensuite l’identifiant et le mot de passe du compte de la victime afin d’empêcher la désactivation.

3. Faux ordres de virement

L’arnaque au faux ordres de virement désigne un type d’escroquerie qui vise à amener la victime à réaliser un virement de fonds sur un compte frauduleux. Le pirate tente d’usurper l’identité d’un fournisseur pour communiquer de nouvelles coordonnées bancaires sur lesquelles il faut effectuer un règlement.

4. Quid Pro Quo

Les attaques quid pro quo promettent un avantage en échange d’informations. Dans ce cas, le pirate informatique demande des identifiants de connexion en échange d’un service ou d’un prix monétaire. Par exemple, un pirate se fait passer pour un prestataire informatique de l’entreprise de la victime. Ce prestataire fictif suggère que la victime a détecté un virus sur son ordinateur, obligeant le salarié à passer à la caisse …

Prévenir intelligemment le phishing

Les entreprises ne demandent jamais d’informations personnelles confidentielles telles vos coordonnées bancaires, les noms d’utilisateur, les mots de passe, etc. Alors, résistez toujours au partage de vos informations personnelles avec des tiers. Utilisez le site officiel au lieu d’utiliser le lien intégré.

Entraînement continu contre le phishing et la fraude

Des scénarios réalistes, inspirés d’attaques réelles auxquels les salariés sont confrontés quotidiennement. Les salariés hameçonnés sont invités à une microformation. Les contenus varient en fonction du niveau. Après activation, Oppens se charge de tout. Un expert est à votre disposition pour échanger sur les résultats.

Les solutions d’entrainement continu Oppens mettent en évidence quelles collaborateurs sont sensibles à l’hameçonnage. En outre, nos solutions apportent la pédagogie nécessaire à la protection de votre entreprise.